Ayant pris connaissance d'une page web avec un contenu "suspect", j'ai pu remarquer un comportement plus étrange. Le site était censé être un site de blog ou apparenté, mais la page ne donnait pas du tout le même contenu en fonction de si elle était surfée depuis un mobile (tablette ou mobile) ou un poste fixe (desktop). Donc la page d'arnaque, une alerte que la Chine allait soi-disant utiliser une crypto-monnaie comme monnaie principale, ne s'affichait que sur les mobiles.

L'analyse technique

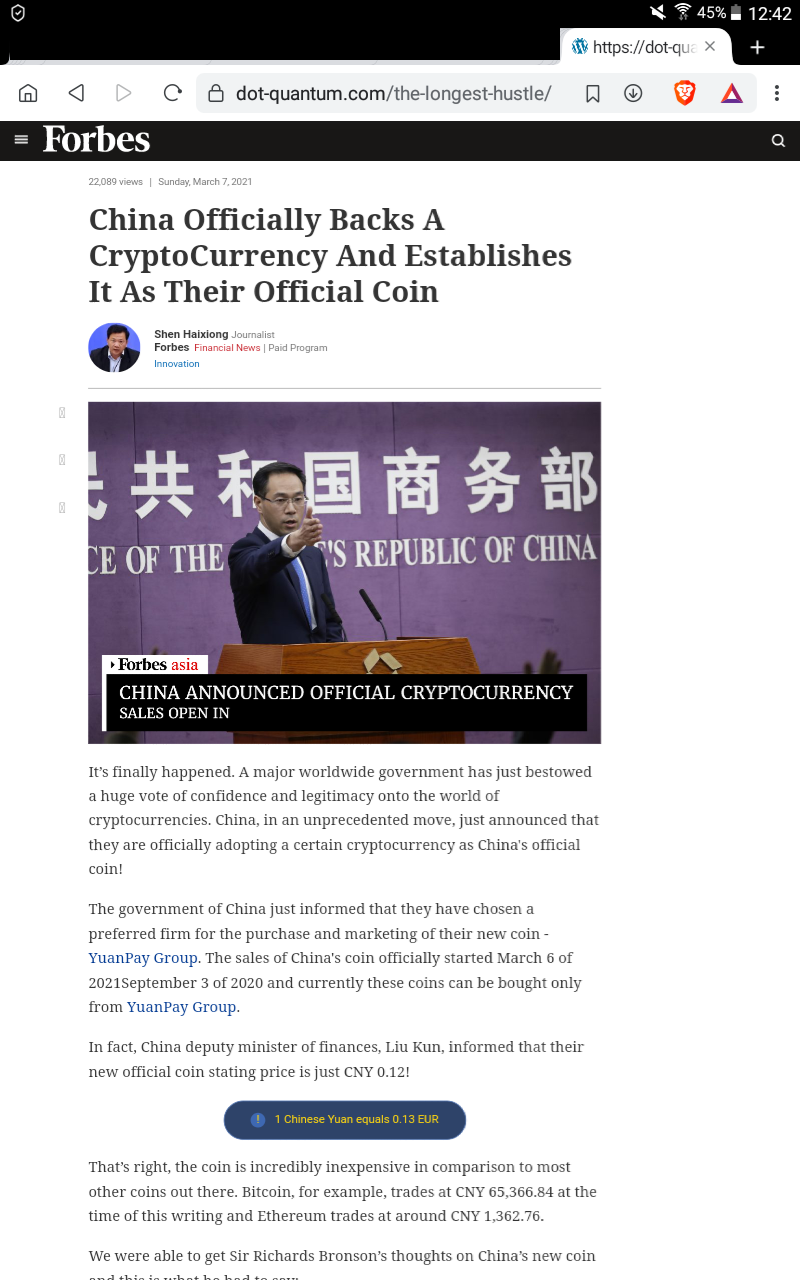

L'identification du type de navigateur du client, pour afficher un contenu hybride différencié, devait se faire via le paramètre "User Agent" du navigateur. Paramètre qui n'est normalement pas modifiable par l'utilisateur. Mais le navigateur Brave sur Android permet l'option "Version pour ordinateur", qui modifie notamment le paramètre "User Agent" pour se faire passer pour un navigateur desktop. L'utilisation de cette option permet en effet d'afficher les 2 versions de la même page et de voir ce contenu "hybride" différencié. Voici les 2 printscreens, on peut vérifier que l'url de page affichée est bien la même :

|

Page normale |

Page arnaque |

De plus, la page d'arnaque usurpe l'identité du media financier Forbes. Dans le texte on trouve aussi sans doute de faux dires du milliardaire Richard Branson (de plus écrit avec une erreur "Bronson", vraisemblablement volontaire ...?).

Ci-dessous le printscreen de l'option de menu du navigateur Brave sur Android, pour obtenir l'un où l'autre des contenus.

Mais l'utilisation forcée du "User Agent" pour récupérer la page depuis une ligne de commande sur un desktop (i.e. par exemple "curl" ou "wget") ne fonctionnait pas. Si on modifiait avec un "User Agent" Android, la page "normale" (non arnaque) était retournée, ou parfois même aucune donnée. Pour cela il fallait récupérer tous les paramètres d'en-tête de requête utilisés par un vrai navigateur Brave Android et modifier toutes les en-têtes du client ligne de commande pour se faire passer quasi à l'identique d'un vrai navigateur Android. Donc le site de blog, avait un code assez poussé pour analyser l'ensemble des paramètres du client et non pas seulement le simple paramètre "User Agent" de la requête reçue par le client pour tenter de l'identifier.

Ceci permettant de récupérer la page finale d'arnaque, celle-ci est une modification du site, avec un simple tage html "iframe" pointant sur un site très différent du site dot-quantum.com de départ. Il n'est pas aisé de savoir d'ailleurs si le site "dot-quantum.com" est un vrai site de blog qui a été piraté pour y insérer un détournement de redirection d'arnaque, où si c'est un vrai site contrôlé par des arnaqueurs, déguisé en faux site de blog, mais créent la redirection d'arnaque que pour certaines victimes mobiles ...?

Ce-dessous voici l'analyse via le site url-scan de l'arnaque :

https://urlscan.io/result/537ea895-42c0-4619-92dd-c35aac75d2a9/

On trouve dans une discussion reddit datant de 22 jours, le même genre de discussion sur la même arnaque avec un contenu différencié. Mais il semble que le niveau d'identification via le simple "User Agent" ait été modifié depuis ...?

Implications sociales

Il s'agit d'une arnaque vue plusieurs fois ces derniers temps, notamment dans de fausses crypto-monnaies pour tenter de voler des investisseurs trop naïfs. Mais le fait de différencier ici l'arnaque affichée que pour les utilisateurs mobiles a un effet pernicieux encore plus grand. Les fraudeurs savent très bien que la majorité des "utilisateurs lambda" surfent de plus en plus sur le net avec des mobiles. Mais les professionnels, administrateurs systèmes, développeurs, responsables sécurité, eux vont préférer et utiliser des ordinateurs desktop. Ceci permet donc de "cacher" l'arnaque, aux professionnels pouvant l'analyser et dévoiler publiquement la supercherie, et de ne cibler au contraire que les utilisateurs avec un faible niveau de connaissance technique, étant de plus en plus majoritaires dans les surfs mobiles. De plus si un utilisateur utilise d'abord son mobile puis son ordinateur de bureau, il ignorera sans doute la seconde page "normale" en croyant que le site a simplement changé. L'arnaque uniquement pour mobile a encore un autre avantage. Sur le mobile il n'est pas aisé d'afficher les code html des pages et d'y faire des analyses. En ne ciblant les arnaques que sur les mobiles, ou autres infections virales du genre, on limite ainsi la trop grande rapidité des professionnels de sécurité de repérer et analyser ces contenus. On augmente ainsi le potentiel de "nuisance impunie" des contenus malveillants.

Concernant la mouvance vers les mobiles, elle est notamment poussée par des grandes entreprises et notamment instituts financiers vantant de plus en plus l'utilisation de la "finance mobile" ou "banque mobile". Les arnaqueurs ont ici très bien compris ce phénomène, et cerné aussi comment l'utiliser à leur avantage. L'écosystème des mobiles devient donc beaucoup plus attractif pour y répandre des arnaques virales. La viralité des diffusions via les mobiles et tous les logiciels de communication qu'on y trouve (skype, whatsapp, telegram, etc...) augment encore la capacité des mobiles à devenir des plates-formes d'harponnage de choix. Et ce choix différencié de contenu pour le mobile est bien là pour montrer ce problème de manière flagrante.

Des débouchés pernicieux pourraient augmenter si cette méthode se répand de plus en plus dans les arnaques ...? En effet on peut imaginer des sites d'arnaques, ou plus méchamment tentant de détourner des jeunes ou mineurs qui sont plus grands utilisateurs des mobiles, et les parents qui surveillent leurs enfants mais en se servant d'ordinateurs desktop familiaux ne verraient pas les arnaques qui ne seraient que ciblées contre les jeunes victimes ...? Ici la différenciation de "contenus hybride" du web peut avoir des impacts dommageables sociaux encore plus nuisibles. Le discours global des entreprises tentant de minimiser l'insécurité sur les mobiles, ne créant qu'un flou qui augmente encore ces dommages potentiels.